ترجمه مقاله و حل تمرینات امنیت به همراه اسلاید ارایه

پروتکل عضویت تطبیقی برای مقابله با حمله Sybil

در شبکه های نظیر به نظیر غیر ساخت یافته

AN ADAPTIVE MEMBERSHIP PROTOCOL AGAINST SYBIL

ATTACK IN UNSTRUCTURED P2P NETWORKS

به عنوان مثال، یک هکر میتواند با

نامعتبرکردن آدرس IP یک نود، پروسه کشف مسیر را با اختلال مواجه کند و از

این امر به نفع خود استفاده کرده و خود را به جای نود قربانی جا بزند. این

نوع حملات که مبتنی بر آدرس IP یا شناسه ID یا آدرس MAC هستند، به حملات

Sybil معروفاند. طیف جدیدی از این نوع حملات علیه شبکههای حسگر استفاده

میشود که در مقاله شیامالا راماچاندران (Shyamala Ramachandran) و والی

شانموگان (Valli Shanmugan) از هند به آنها اشاره شده است. این مقاله در

مجله کامپیوتر ساینس چاپ شده است. یکی از روشهای مسیریابی در شبکههای

حسگر مبتنی بر موقعیت جغرافیایی است و از پروتکل Geographic Multicast

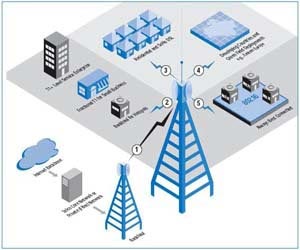

Routing (GMR) استفاده میکند. شکل 4 نمایی از این پروتکل را نشان میدهد.

مثالی از پروتکل مسیریابی GMR در شبکههای حسگر

نودها براساس موقعیت جغرافیایی به سه سطح

تقسیم میشوند و براساس سطحها، ارتباطات میان نودها برقرار میشود. هر نود

دارای یک شناسه کاربری (ID) خاصی است و بستههای اطلاعاتی با استفاده از

آیدیهای هر نود ارسال و دریافت میشوند. به عنوان مثال، اگر نود C

میخواهد یک بسته اطلاعاتی را برای نود D3 بفرستد، ابتدا آن را برای نود A1

فرستاده و در آن آدرس مقصد را نود D3 تعیین میکند. نود A1 نیز با مشاهده

این آدرس مقصد، چون با D3 لینک دارد، بسته اطلاعاتی را برایش ارسال میکند.

در حمله Sybil چندین نود مهاجم میتوانند در موقعیت جغرافیایی نودهای A1 و

A2 قرار بگیرند و با جعل شناسه کاربری (ID) یا آدرس IP این نودها، خودشان

را یک نود میانی معتبر معرفی کنند. از آنجا که پروتکل GMR فاقد هرگونه

فیلد اعتبارسنجی یا احراز هویت است، بهراحتی این امکان را به نودهای مهاجم

میدهد که در موقعیت جغرافیایی خاصی قرار گرفته و در شبکه شناسایی شوند.

شکل 5 نمایی از یک حمل Sybil را نشان میدهد. نودهای A21، A22، A23 و A24

در موقعیت جغرافیایی نود A1 و A2 سابق قرار گرفتهاند و با استفاده از

آیدی این نودها، برای خودشان یک ID جدید معتبر در شبکه ساختهاند. وقتی

نود C با استفاده از GPS موقعیتسنجی میکند، متوجه میشود که نود A21 به

نود D3 و D4 نزدیکتر است و به همین دلیل برای ارسال اطلاعات به نودهای D3 و

D4 با این نود مهاجم ارتباط برقرار میکند و یک مسیر جدید در شبکه تشکیل

میدهد. حملات Sybil شامل دو فاز هستند که در فاز اول نودهای مهاجم با جعل

آدرس IP یا ID، خودشان را در موقعیت معتبر شبکه قرار میدهند و در فاز دوم،

اهداف نفوذ خود را که میتواند اخلال در مسیریابی، از بین بردن اطلاعات،

سرقت اطلاعات یا از کار انداختن شبکه باشد، اجرا میکنند.

نمایی از یک حمله Sybil با ایجاد مسیرهای جعلی

این نوع نفوزها در شبکه های حسگر، نظیر به

نظیر و دیگر سیستمهای توزیع شده، اتفاق میافتد. شناسایی و پیشبینی این

حملات در شبکه های P2P دشوار است به خصوص این که در زمان جستجو برای یافتن

این کاربران مخرب، کاربر شبکه را ترک کرده باشد.

در این مقاله یک پروتکل novel با سیاست ارتباطی مثبت بین peerها و همسایه ها جهت مقابله با حملات Sybil و churn را ارائه میدهد.

حل تمرین:

مثال 18.4

میانبر دیگری نیز وجود دارد. به دلیل این که جمع در GF(2) به معنای عملیات یا- انحصاری[1] است (XOR). بنابراین می توانیم دو کلمه را بیت به بیت برای به دیت آوردن نتیجه، XOR کنیم. در مثال قبل، x5 + x2 + xبرابر 00100110 و

x3 + x2 + 1 برابر 00001101 است. نتیجه 00101011 یا به صورت چندجملهای x5 + x3 + x + 1 میباشد.

عنصر واحد جمع[2]

عنصر واحد جمع در چندجملهای صفر چندجملهای است (یک چندجملهای که تمام

ضرایب آن صفر هستند) زیرا جمع یک چندجملهای با خودش صفر چندجملهای را

نتیجه میدهد.

معکوس جمع[3]

معکوس جمع یک چندجملهای با ضرایب GF(2) خودش یک چندجملهای است. یعنی عملیات تفریق همانند عملیات جمع است.

ضرب

ضرب در چندجملهایها عبارتست از جمع ضرب هر جمله از چندجملهای اول با

هر جمله از چندجملهای دوم. باید این نکات را یادآوری کنیم. اول، ضریب ضرب

انجام شده در GF(2) میباشد. دوم، ضرب xi در xj عبارت xi+j

را نتیجه میدهد. سوم، ضرب ممکن است جملاتی با درجه بزرگتر از n-1 را

ایجاد کند که این معنی را میدهد که نتیجه باید توسط چندجملهای پیمانهای

ساده شود. ابتدا چگونگی ضرب دو چندجملهای را طبق تعریف بالا نشان میدهیم

سپس الگوریتم بهینهتری را که میتواند توسط برنامه کامپیوتری استفاده شود

را بررسی میکنیم.

مثال 19.4

نتیجه (x5 + x2 + x) (x7 + x4 + x3 + x2 + x) را با چندجملهای سادهنشدنی (x8 + x4 + x3 + x + 1) در GF(28) بیابید. توجه داشته باشید از نماد برای نمایش ضرب دو چندجملهای استفاده میکنیم.

راهحل

ابتدا دو چندجملهای را همانگونه که در جبر آموختهایم، ضرب میکنیم.

توجه کنید که در این فرآیند دو جمله با توان برابر x حذف شدهاند. برای

مثال، x9 + x9 به طور کامل حذف شدهاند، زیرا جواب صفر چندجملهای است که در بالا درباره آن صحبت کردیم.

[1] Exclusive-or

[2] Additive identity

[3] Additive inverse